Yapay zeka (YZ) ile hazırlanan savunmalar

Yapay zeka (YZ) ile hazırlanan savunmaların ciddiyeti, kullanım alanına ve bağlama bağlı olarak değişir. Ancak bazı kritik noktalar şu şekilde özetlenebilir: 1. YZ Destekli Savunmanın Ciddiyeti ve Güvenilirliği YZ, büyük…

DEVLET MEMURLARI İÇİN YETKİSİZLİK KARARI VERİLMESİ GEREKEN DURUMLAR

Yazar: Selçuk DİKİCİIndustrial EngineerFaculty of Business Administration GraduateSystems EngineerGraduate of the Department of Law and JusticeIndustrial Electronics Associate Degree Giriş Yetkisizlik kararı, bir mahkemenin ya da idari birimin belirli bir…

DEVLET MEMURLARININ YETKİSİZLİK KARARI VEREREK YAZIYI YÖNLENDİRMESİNİN HUKUKİ VE CEZAİ SORUMLULUĞU

Yazar: Selçuk DİKİCİIndustrial EngineerFaculty of Business Administration GraduateSystems EngineerGraduate of the Department of Law and JusticeIndustrial Electronics Associate Degree Özet Bu araştırma, devlet memurlarının kendilerine havale edilen yazıları yetkisizlik kararı…

Delil Zincirinin (Chain of Custody) Korunması

Yazar: Selçuk DikiciEndüstri Mühendisi / Sistem Mühendisi/ Adli Bilişim Uzmanı 1. Giriş Delil zinciri (Chain of Custody), adli bilişim ve hukuk sistemlerinde kritik bir prosedürdür.Bir delilin elde edilmesinden mahkemeye sunulmasına…

dd Komutu ile Alınan Disk İmajına Delil Niteliği Kazandırılması

Adli bilişim süreçlerinde dd komutu ile alınan disk imajının delil olarak kabul edilebilmesi için bazı temel adımlara uyulması gerekmektedir. İşte delil niteliğini sağlamak için izlenmesi gereken adımlar: 1. Orijinal Diskin…

ADLİ BİLİŞİM TUTANAĞI VE DELİL RAPORU ÖRNEK

ADLİ BİLİŞİM TUTANAĞI VE DELİL RAPORU 1. GİRİŞ Olay yeri inceleme ekibi tarafından ele geçirilen dijital delillerin incelenmesi amacıyla bu tutanak düzenlenmiştir. Bu rapor, ilgili disk imajının dd komutu kullanılarak…

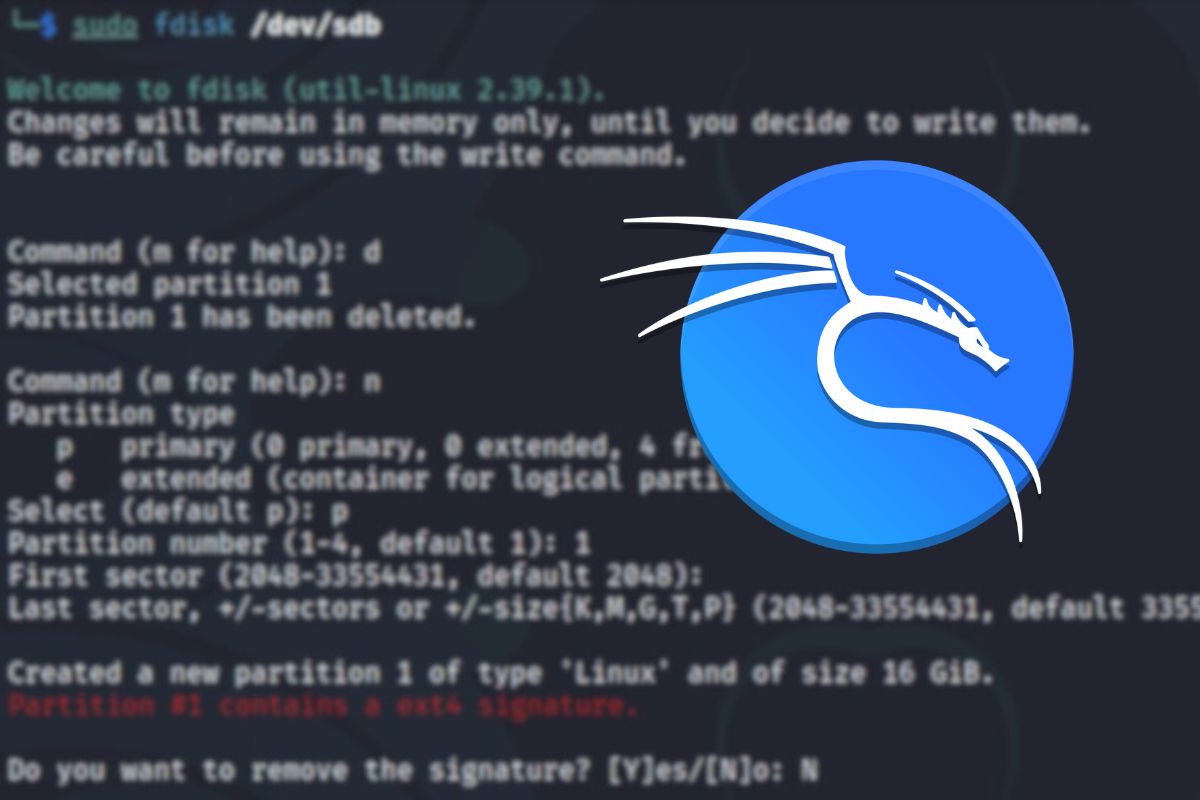

Kali Linux ile Disk İmajı Alımı ve Analizi

1. Giriş Adli bilişim incelemelerinde en kritik adımlardan biri, disk imajının doğru bir şekilde alınması ve analiz edilmesidir. Kali Linux, disk imajı alma ve analiz etme konusunda güçlü araçlar sunar.…

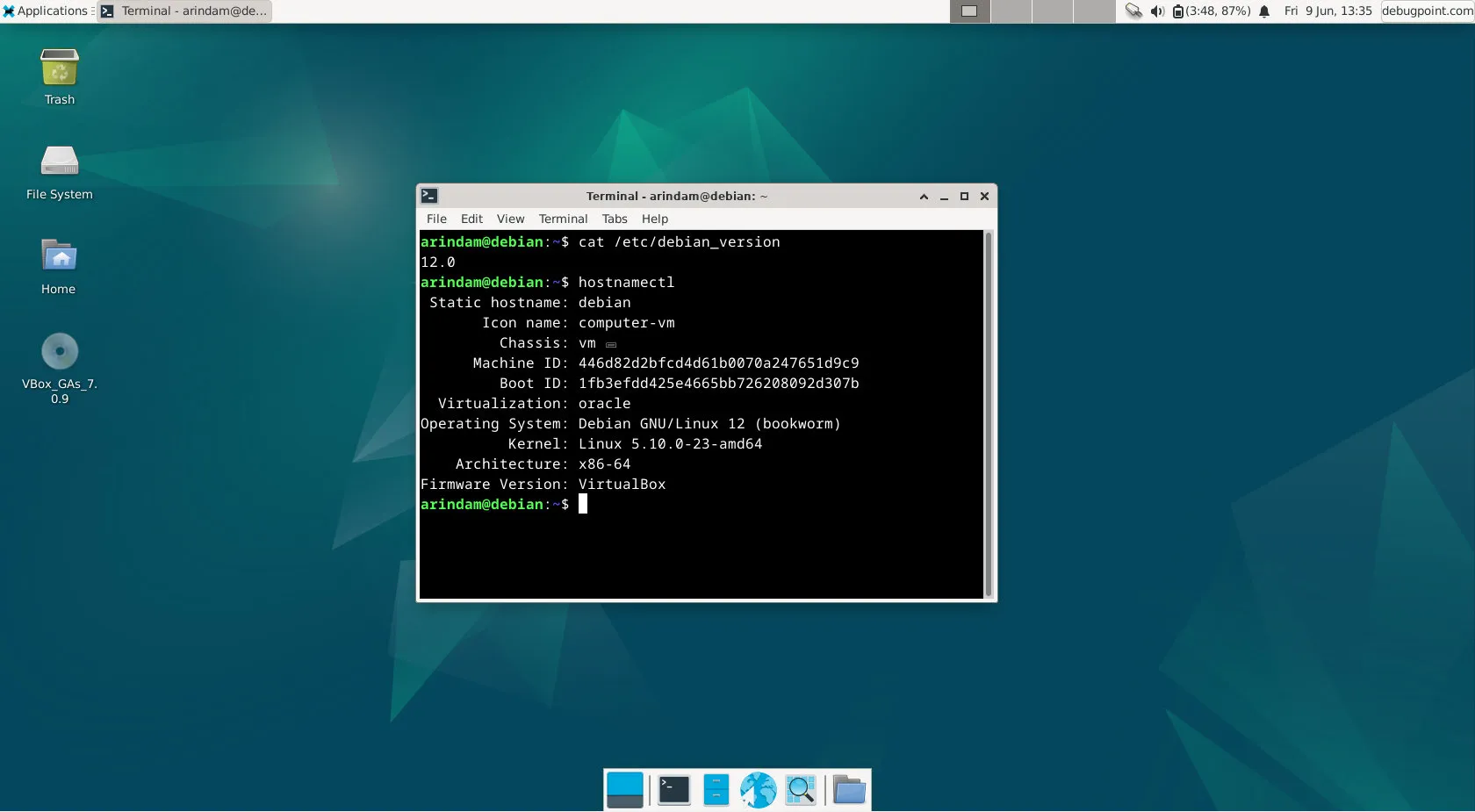

Debian Tabanlı Linux Dağıtımları ile Adli Bilişim: Araçlar ve Yöntemler

Özet Bu makalede, Debian tabanlı Linux dağıtımları kullanılarak adli bilişim süreçlerinin nasıl gerçekleştirilebileceği ele alınmaktadır. Linux sistemleri, açık kaynak kodlu yapıları ve esnek güvenlik araçları ile dijital delil inceleme süreçlerinde…

SIEM Uzmanı için aranan kriterler ve CV’değerlendirme

SIEM Uzmanı için aranan kriterler genellikle şu başlıklar altında toplanır: Teknik Beceriler: Sertifikalar (Tercih Sebebi): Soft Skills (Kişisel Yetkinlikler): SIEM Uzmanı CV Değerlendirme Örneği CV 1: Güçlü Aday 📌 Adı…

ISO 27001 Tabanlı Siber Tatbikat Senaryosu

1. Senaryonun Amacı Bu siber tatbikatın amacı, bilgi güvenliği yönetim sistemi (ISMS) kapsamında ISO 27001 standardına uygun olarak bir organizasyonun siber tehditlere karşı hazırlığını ölçmek, olay müdahale süreçlerini test etmek…