Yeni Makaleler:

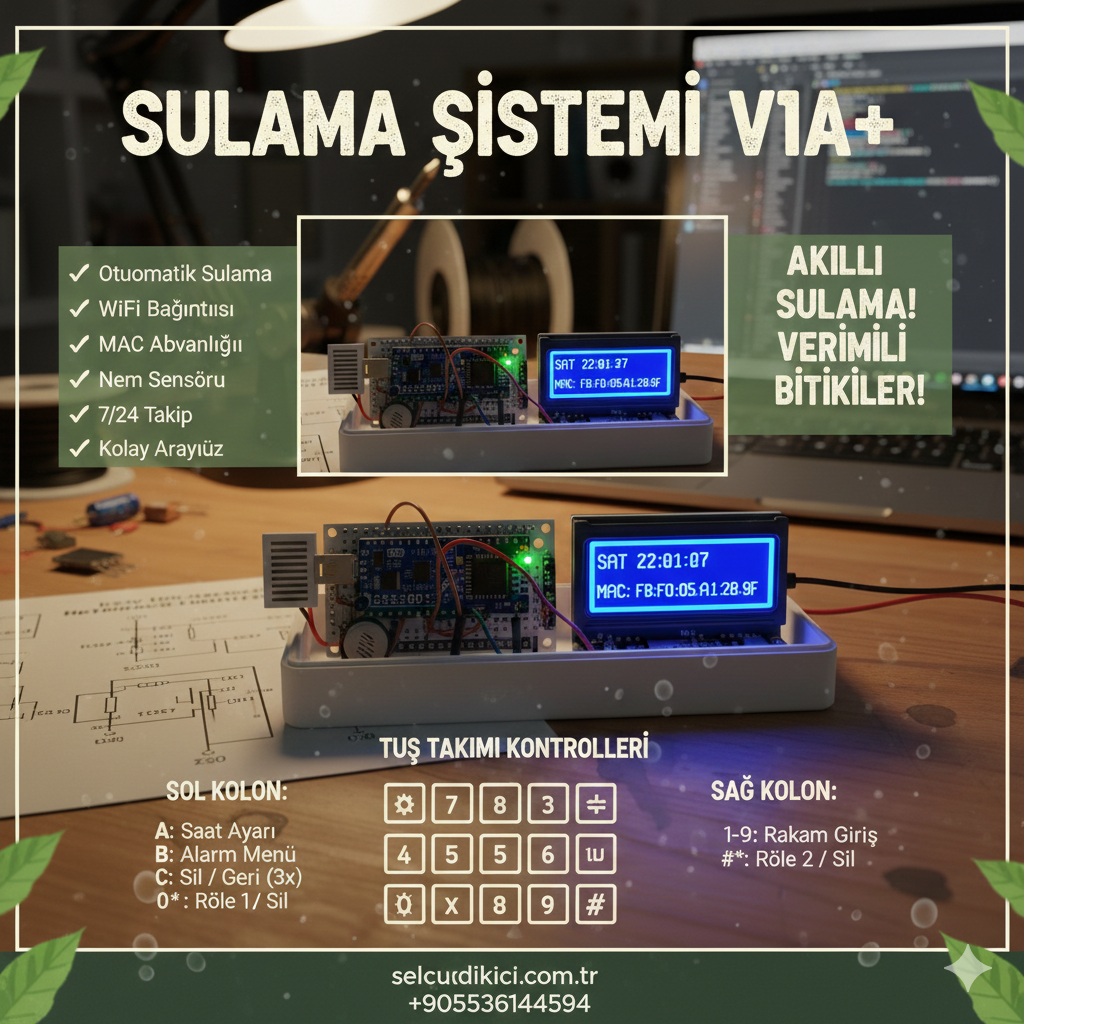

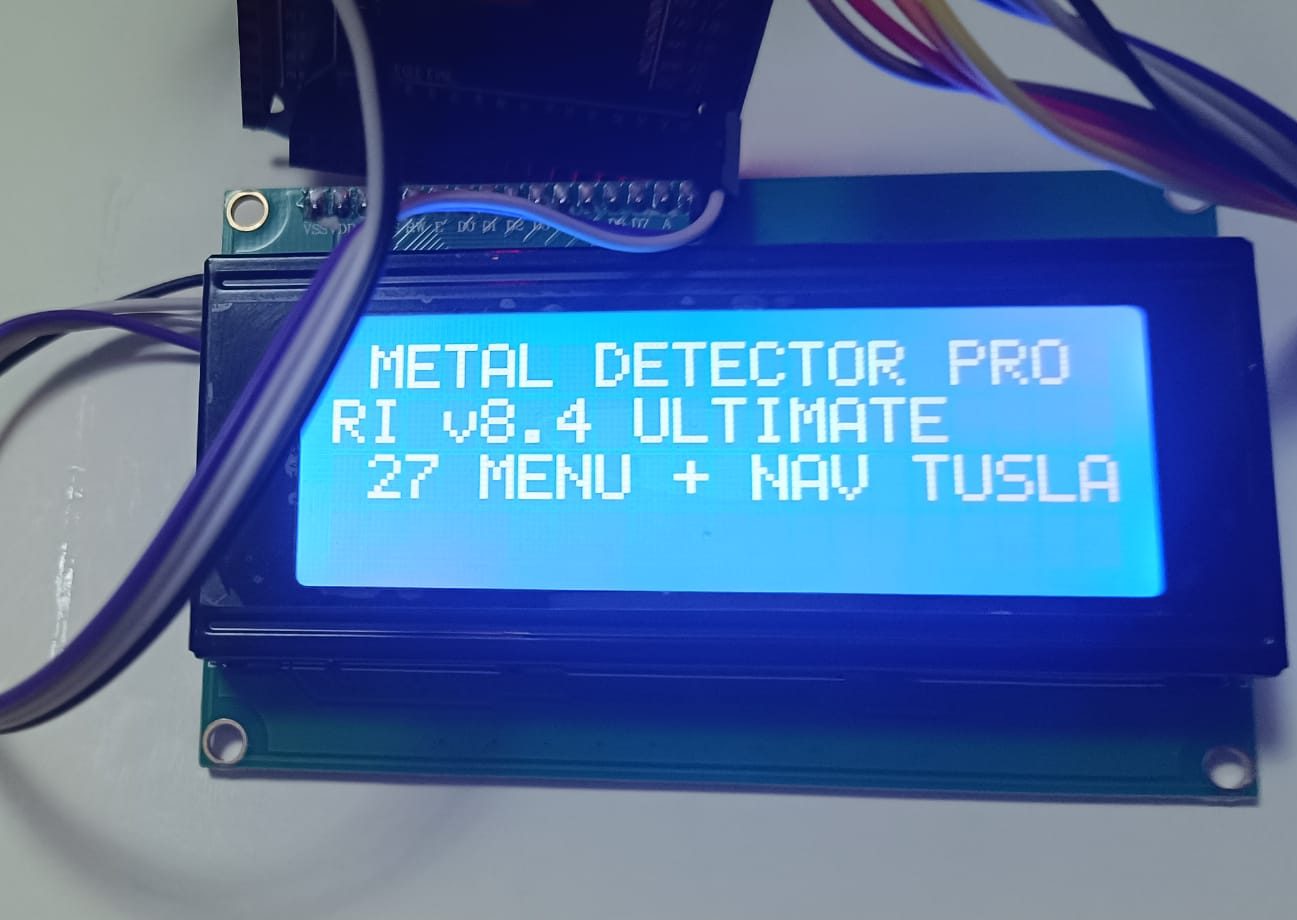

SULAMA SİSTEMİ TASARIMIAYRIMLI METAL DEDEKTÖRÜMETAL DEDEKTÖRÜ GPS DESTEKLİ WEB SUNUCULUSİBER RAPORYADGAR: YAPAY ZEKÂ DESTEKLİ GÜMRÜK RİSKİ DEĞERLENDİRME SİSTEMİRİSK YÖNETİMİ UZMANLIĞIETİK HACKERLİK:Tıbbi Araştırmalarda Yapay Zeka Kullanımı ve Veri AnaliziBalistik Füze Savunma Sistemlerinde Siber Güvenlik Riskleri ve Teorik TehditlerKablosuz Enerji İletiminin Silah Olarak Kullanımı ve Hava Savunma Sistemlerindeki Olası Uygulama Yöntemleri10 W Gücünde Kablosuz Elektrik Enerjisi Aktarımı: Tasarım ve Deneysel Bir Uygulamaİsrail Hava Savunma Sistemi: Iron Dome (Kippat Barzel / Demir Kubbe)Operasyonel Mükemmelliğe Giden Yol: Endüstri Mühendisliğinin Temel Prensipleri ve AraçlarıSenaryo: Siber Yolla İHA/SİHA’ların Ele Geçirilmesi – En Kötü Durum AnaliziABD Siber İstihbarat OluşumlarıTemel İstihbarat ve Uluslararası İlişkilerSiber Çağda Bilgi ve Güvenlik (KİTABI)ISP Log Management and Deletion Methods from Servers: Technical Guide and Application HandbookISP Log Yönetimi ve Sunuculardan Silinme Yöntemleri: Teknik Kılavuz ve Uygulama Kitapçığı21. Yüzyılda Dijitalleşme ile Kesişen DisiplinlerANTİK ÇAĞLARDAN GÜNÜMÜZE ENDÜSTRİYEL TASARIMIN TARİHİ GELİŞİMİDARK WEB TARAMASI VE TAKTİKSEL SİBER İSTİHBARAT: MODERN YAKLAŞIMLAR VE TEKNİK ARAÇLAREn Güncel Siber Saldırı İstihbaratı YöntemleriYapay Zeka Destekli Konteyner Kontrolü:UNODC Container Control Programme (CCP): Küresel Ticaretin Güvenliği İçin Stratejik Bir ModelUyuşturucu ve Silah Kaçakçılığı: Uluslararası Güvenlik Açısından Küresel Bir TehditAMD Instinct MI300X: Yapay Zekâ ve HPC için Yeni Nesil HızlandırıcıZekâ mı, Veri mi?Veriden Akla:Dijital Dünyada Görünmeyen Tehdit:BİLİŞİM TEKNOLOJİLERİYLE SAHTE DELİL ÜRETİMİ: V3Senaryo: “X Kişisine Yönelik Topyekûn Dijital Manipülasyon Operasyonu”GÜNÜMÜZ DÜNYASINDA SAHTE DELİL ÜRETİMİ: V2GÜNÜMÜZ DÜNYASINDA SAHTE DELİL ÜRETİMİ:Makine Öğrenmesi Sonrasında Geleceğe Dönük Örüntüler Oluşturmak: Tarihsel YaklaşımMakine Öğrenmesi Sonrasında Geleceğe Dönük Örüntüler OluşturmakOlta Balıkçılığının Altın KurallarıOTOMASYON GÜVENLİĞİSiber İstihbarat: Dijital Dünyada Bilgi Toplama ve Analiz SüreçleriUluslararası Siber Suçlular: Yakalanan ve Ceza AlanlarUluslararası Siber Saldırılar: Sorumlular ve Alınan ÖnlemlerYapay Zekânın Çıkışıyla Yok Olacak MesleklerARTIFICIAL INTELLIGENCE-ASSISTED ADVANCED PROGRAMMINGYAPAY ZEKA DESTEKLİ İLERİ PROGRAMLAMAArtificial Intelligence-Powered Virtual Reality: The Technology of the FutureYapay Zeka Destekli Sanal Gerçeklik: Geleceğin TeknolojisiIoT Cihazlar İçin Etkili ve Etik TestlerSiber Güvenlikte İçeri Sızma (Exploitation) YöntemleriSürekli Uygulanabilir Risk ve Güven Değerlendirmesi (CARTA) YaklaşımıGüncel Fidye Yazılımları ve Güncel Siber Güvenlik TedbirleriMetaforfik Zararlı Yazılımlar: Tanım, Çalışma Prensipleri ve Savunma YöntemleriKonteyner Siber Güvenliği ve Tehditleri: Modern Uygulamaların Karanlık YüzüYapay Zeka TemelleriYapay Zeka ve Kurumsal Dünyanın Geleceği: AI for Enterprise’ın Etkileri ve UygulamalarıAdli Bilişime Giriş ve Açık Kaynak Kodu Kullanımı – Introduction to Digital Forensics and Open Source Software UsageLityum İyon Bataryalarının Elektromanyetik Bomba ile PatlatılmasıSİBER OLAY MÜDAHALE ALGORİTMALARI NOTLARIBio Dizel Araçlar İçin Enjektör TasarımıSağlıkta Adli Bilişim ve Türk Ceza KanunuBilişim Suçları Karşısında Fiziksel ÖnlemlerTarımsal Alanda Yapay Zeka: Verimliliği Artıran ve Sürdürülebilirliği Destekleyen Bir Teknolojik DevrimKore Yarımadası’nda Savaş Çanları mı Çalıyor?Güney Kore’de Siyasi ve Ekonomik Gelişmeler: 2025 Güncel DurumÇin’in Dağılma Süreci Başladı: Yeni Bir Küresel Dönemin EşiğindeABD ve Avrupa Birliği Kırılımları ve Yükselen Çin TehdidiDünya Savaşının 5 Yıl İçindeki Olasılığı: Geleceğe BakışTürkiye’de Teknoloji Devrimi: Gelecek 5 Yılda Bizi Neler Bekliyor?22. Yüzyılda İklim ve Çevresel Teknolojiler: Bilimsel Araştırmalar ve Yenilikçi ÇözümlerOLAY HAYAL ve SENARYODUR (VERİ İHLALİ) İNCELEME BENZER CEZALAR UYGULANMIŞTIRTürk Ceza Kanunu (TCK) Gözüyle Kişisel Sağlık Verisinin İnternet Üzerinde Yayımlanması Suçu ve SonuçlarıSALDIRI PLANIKali Linux Komutları ÖzetKali Linux Üzerine Detaylı TezSiber Güvenlikte Temel Araçlar ve KavramlarTechCorp Güvenlik Altyapısının Penetrasyon Testi ve Güvenlik Analizi:GÖKTÜRK Metal DedektörüPOST-MODEL YAPIDA YAPAY ZEKA DESTEKLİ BÜYÜK ÖLÇEKLİ HASTANE ECZANESİ YÖNETİMİTensorFlow ile Derin Öğrenme Destekli Protez Kontrolü (Python) (Son)Yapay Zeka İle Engelleri Aşıyoruz. IV (TensorFlow ile Protez Kontrolü)Yapay Zeka İle Engelleri Aşıyoruz. III (Proje Yönetiyoruz Makine Öğrenmesi ile Öğrenme)Yapay Zeka İle Engelleri Aşıyoruz. II (Proje Yönetiyoruz)Yapay Zeka İle Engelleri Aşıyoruz. I (Proje Yönetiyoruz)Yapay Zeka ile Engelleri KaldırıyoruzErişilebilirlik Açısından Yapay ZekaYapay zeka (YZ) ile hazırlanan savunmalarDEVLET MEMURLARI İÇİN YETKİSİZLİK KARARI VERİLMESİ GEREKEN DURUMLARDEVLET MEMURLARININ YETKİSİZLİK KARARI VEREREK YAZIYI YÖNLENDİRMESİNİN HUKUKİ VE CEZAİ SORUMLULUĞUDelil Zincirinin (Chain of Custody) Korunmasıdd Komutu ile Alınan Disk İmajına Delil Niteliği KazandırılmasıADLİ BİLİŞİM TUTANAĞI VE DELİL RAPORU ÖRNEKKali Linux ile Disk İmajı Alımı ve AnaliziDebian Tabanlı Linux Dağıtımları ile Adli Bilişim: Araçlar ve YöntemlerSIEM Uzmanı için aranan kriterler ve CV’değerlendirmeISO 27001 Tabanlı Siber Tatbikat SenaryosuPost Model Yapıda Bilgi GüvenliğiHBS Veri Tabanı Hatalarının Kaynakları, Teknik Analizleri ve Çözüm YollarıHATA TÜRLERİ VE ETKİLERİ ANALİZİ (FMEA) VE SAĞLIK SEKTÖRÜNDEKİ UYGULAMALARI🎯 Senaryo: Bir Web Sunucusuna Penetrasyon TestiPenetrasyon Testi için Adımlar (Eğitim Amaçlı)Etik Hacking Yöntemleri (Yasal ve Güvenli)Sağlıkta Kişisel Verilerin Korunması: Hukuki Çerçeve, Uygulamalar ve Mahkeme Kararları Işığında Bir Analiz

Per. Şub 26th, 2026

Yeni Makaleler:

SULAMA SİSTEMİ TASARIMIAYRIMLI METAL DEDEKTÖRÜMETAL DEDEKTÖRÜ GPS DESTEKLİ WEB SUNUCULUSİBER RAPORYADGAR: YAPAY ZEKÂ DESTEKLİ GÜMRÜK RİSKİ DEĞERLENDİRME SİSTEMİRİSK YÖNETİMİ UZMANLIĞIETİK HACKERLİK:Tıbbi Araştırmalarda Yapay Zeka Kullanımı ve Veri AnaliziBalistik Füze Savunma Sistemlerinde Siber Güvenlik Riskleri ve Teorik TehditlerKablosuz Enerji İletiminin Silah Olarak Kullanımı ve Hava Savunma Sistemlerindeki Olası Uygulama Yöntemleri10 W Gücünde Kablosuz Elektrik Enerjisi Aktarımı: Tasarım ve Deneysel Bir Uygulamaİsrail Hava Savunma Sistemi: Iron Dome (Kippat Barzel / Demir Kubbe)Operasyonel Mükemmelliğe Giden Yol: Endüstri Mühendisliğinin Temel Prensipleri ve AraçlarıSenaryo: Siber Yolla İHA/SİHA’ların Ele Geçirilmesi – En Kötü Durum AnaliziABD Siber İstihbarat OluşumlarıTemel İstihbarat ve Uluslararası İlişkilerSiber Çağda Bilgi ve Güvenlik (KİTABI)ISP Log Management and Deletion Methods from Servers: Technical Guide and Application HandbookISP Log Yönetimi ve Sunuculardan Silinme Yöntemleri: Teknik Kılavuz ve Uygulama Kitapçığı21. Yüzyılda Dijitalleşme ile Kesişen DisiplinlerANTİK ÇAĞLARDAN GÜNÜMÜZE ENDÜSTRİYEL TASARIMIN TARİHİ GELİŞİMİDARK WEB TARAMASI VE TAKTİKSEL SİBER İSTİHBARAT: MODERN YAKLAŞIMLAR VE TEKNİK ARAÇLAREn Güncel Siber Saldırı İstihbaratı YöntemleriYapay Zeka Destekli Konteyner Kontrolü:UNODC Container Control Programme (CCP): Küresel Ticaretin Güvenliği İçin Stratejik Bir ModelUyuşturucu ve Silah Kaçakçılığı: Uluslararası Güvenlik Açısından Küresel Bir TehditAMD Instinct MI300X: Yapay Zekâ ve HPC için Yeni Nesil HızlandırıcıZekâ mı, Veri mi?Veriden Akla:Dijital Dünyada Görünmeyen Tehdit:BİLİŞİM TEKNOLOJİLERİYLE SAHTE DELİL ÜRETİMİ: V3Senaryo: “X Kişisine Yönelik Topyekûn Dijital Manipülasyon Operasyonu”GÜNÜMÜZ DÜNYASINDA SAHTE DELİL ÜRETİMİ: V2GÜNÜMÜZ DÜNYASINDA SAHTE DELİL ÜRETİMİ:Makine Öğrenmesi Sonrasında Geleceğe Dönük Örüntüler Oluşturmak: Tarihsel YaklaşımMakine Öğrenmesi Sonrasında Geleceğe Dönük Örüntüler OluşturmakOlta Balıkçılığının Altın KurallarıOTOMASYON GÜVENLİĞİSiber İstihbarat: Dijital Dünyada Bilgi Toplama ve Analiz SüreçleriUluslararası Siber Suçlular: Yakalanan ve Ceza AlanlarUluslararası Siber Saldırılar: Sorumlular ve Alınan ÖnlemlerYapay Zekânın Çıkışıyla Yok Olacak MesleklerARTIFICIAL INTELLIGENCE-ASSISTED ADVANCED PROGRAMMINGYAPAY ZEKA DESTEKLİ İLERİ PROGRAMLAMAArtificial Intelligence-Powered Virtual Reality: The Technology of the FutureYapay Zeka Destekli Sanal Gerçeklik: Geleceğin TeknolojisiIoT Cihazlar İçin Etkili ve Etik TestlerSiber Güvenlikte İçeri Sızma (Exploitation) YöntemleriSürekli Uygulanabilir Risk ve Güven Değerlendirmesi (CARTA) YaklaşımıGüncel Fidye Yazılımları ve Güncel Siber Güvenlik TedbirleriMetaforfik Zararlı Yazılımlar: Tanım, Çalışma Prensipleri ve Savunma YöntemleriKonteyner Siber Güvenliği ve Tehditleri: Modern Uygulamaların Karanlık YüzüYapay Zeka TemelleriYapay Zeka ve Kurumsal Dünyanın Geleceği: AI for Enterprise’ın Etkileri ve UygulamalarıAdli Bilişime Giriş ve Açık Kaynak Kodu Kullanımı – Introduction to Digital Forensics and Open Source Software UsageLityum İyon Bataryalarının Elektromanyetik Bomba ile PatlatılmasıSİBER OLAY MÜDAHALE ALGORİTMALARI NOTLARIBio Dizel Araçlar İçin Enjektör TasarımıSağlıkta Adli Bilişim ve Türk Ceza KanunuBilişim Suçları Karşısında Fiziksel ÖnlemlerTarımsal Alanda Yapay Zeka: Verimliliği Artıran ve Sürdürülebilirliği Destekleyen Bir Teknolojik DevrimKore Yarımadası’nda Savaş Çanları mı Çalıyor?Güney Kore’de Siyasi ve Ekonomik Gelişmeler: 2025 Güncel DurumÇin’in Dağılma Süreci Başladı: Yeni Bir Küresel Dönemin EşiğindeABD ve Avrupa Birliği Kırılımları ve Yükselen Çin TehdidiDünya Savaşının 5 Yıl İçindeki Olasılığı: Geleceğe BakışTürkiye’de Teknoloji Devrimi: Gelecek 5 Yılda Bizi Neler Bekliyor?22. Yüzyılda İklim ve Çevresel Teknolojiler: Bilimsel Araştırmalar ve Yenilikçi ÇözümlerOLAY HAYAL ve SENARYODUR (VERİ İHLALİ) İNCELEME BENZER CEZALAR UYGULANMIŞTIRTürk Ceza Kanunu (TCK) Gözüyle Kişisel Sağlık Verisinin İnternet Üzerinde Yayımlanması Suçu ve SonuçlarıSALDIRI PLANIKali Linux Komutları ÖzetKali Linux Üzerine Detaylı TezSiber Güvenlikte Temel Araçlar ve KavramlarTechCorp Güvenlik Altyapısının Penetrasyon Testi ve Güvenlik Analizi:GÖKTÜRK Metal DedektörüPOST-MODEL YAPIDA YAPAY ZEKA DESTEKLİ BÜYÜK ÖLÇEKLİ HASTANE ECZANESİ YÖNETİMİTensorFlow ile Derin Öğrenme Destekli Protez Kontrolü (Python) (Son)Yapay Zeka İle Engelleri Aşıyoruz. IV (TensorFlow ile Protez Kontrolü)Yapay Zeka İle Engelleri Aşıyoruz. III (Proje Yönetiyoruz Makine Öğrenmesi ile Öğrenme)Yapay Zeka İle Engelleri Aşıyoruz. II (Proje Yönetiyoruz)Yapay Zeka İle Engelleri Aşıyoruz. I (Proje Yönetiyoruz)Yapay Zeka ile Engelleri KaldırıyoruzErişilebilirlik Açısından Yapay ZekaYapay zeka (YZ) ile hazırlanan savunmalarDEVLET MEMURLARI İÇİN YETKİSİZLİK KARARI VERİLMESİ GEREKEN DURUMLARDEVLET MEMURLARININ YETKİSİZLİK KARARI VEREREK YAZIYI YÖNLENDİRMESİNİN HUKUKİ VE CEZAİ SORUMLULUĞUDelil Zincirinin (Chain of Custody) Korunmasıdd Komutu ile Alınan Disk İmajına Delil Niteliği KazandırılmasıADLİ BİLİŞİM TUTANAĞI VE DELİL RAPORU ÖRNEKKali Linux ile Disk İmajı Alımı ve AnaliziDebian Tabanlı Linux Dağıtımları ile Adli Bilişim: Araçlar ve YöntemlerSIEM Uzmanı için aranan kriterler ve CV’değerlendirmeISO 27001 Tabanlı Siber Tatbikat SenaryosuPost Model Yapıda Bilgi GüvenliğiHBS Veri Tabanı Hatalarının Kaynakları, Teknik Analizleri ve Çözüm YollarıHATA TÜRLERİ VE ETKİLERİ ANALİZİ (FMEA) VE SAĞLIK SEKTÖRÜNDEKİ UYGULAMALARI🎯 Senaryo: Bir Web Sunucusuna Penetrasyon TestiPenetrasyon Testi için Adımlar (Eğitim Amaçlı)Etik Hacking Yöntemleri (Yasal ve Güvenli)Sağlıkta Kişisel Verilerin Korunması: Hukuki Çerçeve, Uygulamalar ve Mahkeme Kararları Işığında Bir Analiz

Per. Şub 26th, 2026